|

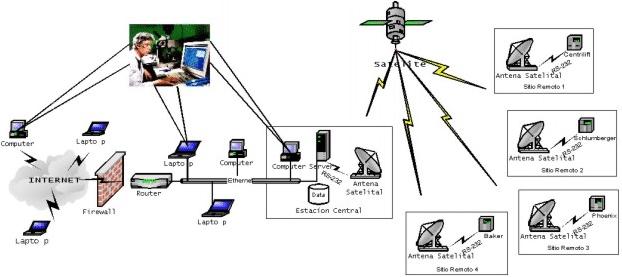

La siguiente gráfica ilustra la infraestructura necesaria para llevar la información de varios dispositivos remotos directamente a la red interna privada y al Internet.

Comunicaciones La comunicación a los diferentes sitios remotos se efectúa por medio de conexiones satelitales o del tipo que se requiera, que transmiten la información desde y hacia los dispositivos a monitorear. Cada uno de los dispositivos tiene diferentes protocolos de comunicación dependiendo de los fabricantes o de los estándares en los cuales basa su tecnología (Ej. Modbus Protocol), por esto el sistema que se ofrece tiene una inmensa gama de drivers que serán instalados dependiendo de las especificaciones del equipo a monitorear. La conexión física a los dispositivos se realiza mediante conectores RS-232, RS-485, IP o cualquier otro tipo de conexión requerida por los equipos. Administración de la información La información de los dispositivos se captura mediante peticiones que provienen de la estación central y desde allí se realizan las principales tareas de monitoreo, las cuales pueden ser llevadas a cabo por un solo operador que tiene control de las máquinas desde una sola vista o pantalla. El software con el cual cuenta el sistema de telemetría y automatización cumple los requerimientos cliente-servidor tan importante en las actuales tecnologías e infraestructuras de información. Todo usuario que tenga acceso a la red sobre la cual viajan los datos puede conectarse a la estación central por medio de diferentes tipos de clientes. La estación central tiene la característica de almacenar la información histórica, la cual se encuentra disponible a todos los usuarios del sistema. Los usuarios que se encuentren fuera de la red interna pueden acceder al sistema por medio de una conexión a Internet, dando la posibilidad de monitorear el sistema desde cualquier lugar del planeta, esto gracias a que el sistema toma las medidas de seguridad necesarias para proporcionar esta funcionalidad. La seguridad se suministra para detener el acceso al sistema a personas que no son usuarios del mismo. Esto se logra mediante cuentas de usuario con diferentes niveles de privilegios dependiendo de la información que cada una administre, así como dispositivos de control de acceso a la red interna y detección de ataques informáticos mejor conocidos como Firewall o corta fuegos. |